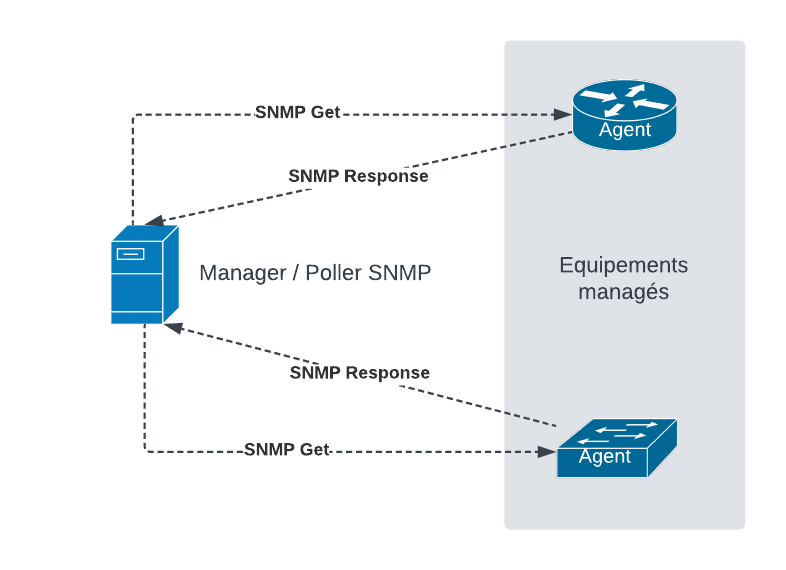

SNMP (Simple Network Monitoring Protocol) est un protocole de supervision des équipements réseau. Il permet de surveiller le bon fonctionnement d’un réseau informatique, et en cas ce panne, d’alerter d’un dysfonctionnement.

Comment fonctionne-t-il ?

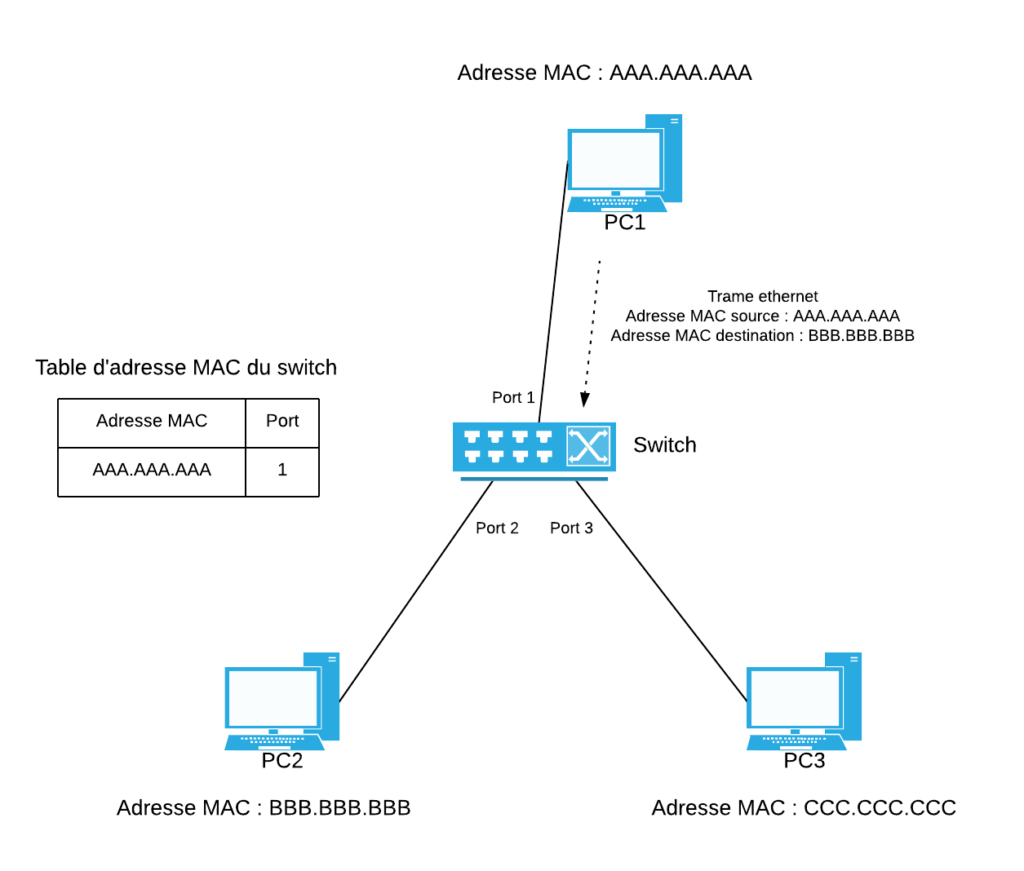

Le protocole repose sur un schéma client-serveur. Le serveur, aussi appelé agent-SNMP, est installé sur l’équipement à superviser. Quand au client, aussi appelé Poller ou manager SNMP, il est chargé d’envoyer des requêtes SNMP vers l’agent.

Quels équipements peut-on superviser avec SNMP ?

A l’aide du protocole SNMP, il est possible de superviser tout type d’équipements, à partir du moment ou celui-ci dispose bien d’un agent SNMP. On peut par exemple superviser les équipement suivants :

- Switchs,

- Routeurs,

- Firewall,

Mais également, des serveurs ou encore des postes clients.

Quelle version du protocole SNMP utiliser ?

Il existe plusieurs versions du protocole SNMP. Voyons les différences entre ces versions.

SNMPv1 et SNMPv2c

Les deux versions les plus courantes du protocole, encore largement utilisée. Elles utilisent une communauté (suite de caractères alphanumérique) pour pouvoir communiquer avec l’équipement à superviser. Cependant, la communauté n’est pas chiffré lors des échanges. A l’aide d’un analyseur de paquet, il est donc très simple d’identifier la communauté, et de pouvoir récupérer des informations sur les équipements.

SNMPv3

Il s’agit de la version la plus récente et la plus sécurisé du protocole SNMP.

En effet, contrairement à la version 1 ou 2, la version 3 permet l’authentification et le chiffrement des échanges SNMP. L’authentification peut être utilisée avec ou sans le chiffrement.

Comment configurer le protocole SNMPv2 sur un switch Cisco ?

Pour configurer SNMP sur un switch Cisco, il vous faut accéder à la CLI, et entrer les commandes suivante, en mode « enable ».

Switch# Switch#configure terminal Switch#snmp-server community <NomDeLaCommunauté> ro

A ce stade, SNMP est activé sur l’équipement, et il déjà possible de l’interroger avec un manager SNMP. Cependant, avec cette configuration, n’importe quel Manager SNMP peut superviser l’équipement, s’il connait la communauté. C’est pourquoi, il est recommandé de restreindre l’accès à l’équipement en SNMP à l’adresse IP du manager SNMP. Voici comment procéder :

Créer un ACL :

Switch#configure terminal Switch#access-list 10 permit ip host <adresseIP.ManagerSNMP>

Appliquer l’ACL sur le commande snmp-server, en ajoutant le numéro à la fin :

Switch#snmp-server community <NomDeLaCommunauté> ro 10

Comment configurer le protocole SNMPv3 sur un switch Cisco ?

Switch# Switch#configure terminal Switch#snmp-server group <NomDuGroupe> v3 priv Switch#snmp-server user <NomDuUser> <NomDuGroupe> v3 auth sha <password1> priv des <password2>

Enfin, pour consulter la documentation officielle Cisco sur le sujet :